Was ist LoRaWAN?

Aug . 2021

Da das Ausmaß des Internets der Dinge immer weiter zunimmt und seine Anwendungen immer umfangreicher werden, gibt es immer mehr Zugangskontrollpunkte und die Nutzung von LoRaWAN ist zu einem Trend geworden. Was ist LoRaWAN? Dieser Artikel gibt einen einführenden technischen Überblick über LoRaWAN, um LoRa-Praktikern zu helfen, LoRaWAN umfassend zu verstehen.

1. Was ist LoRaWAN?

LoRaWAN ist eine Reihe von Kommunikationsprotokollen und einer Systemarchitektur, die für ein LoRa-Fernkommunikationsnetzwerk entwickelt wurden. Es definiert, wie Daten im LoRaWAN-Netzwerk übertragen werden (das Netzwerk bezieht sich hier auf Knoten, Gateways und Server), definiert den Nachrichtentyp, die Datenrahmenstruktur und die Sicherheitsverschlüsselungsmethode. und stellt die spezifischen Operationen des Netzwerks vor und erklärt den Unterschied zwischen Master und Slave.

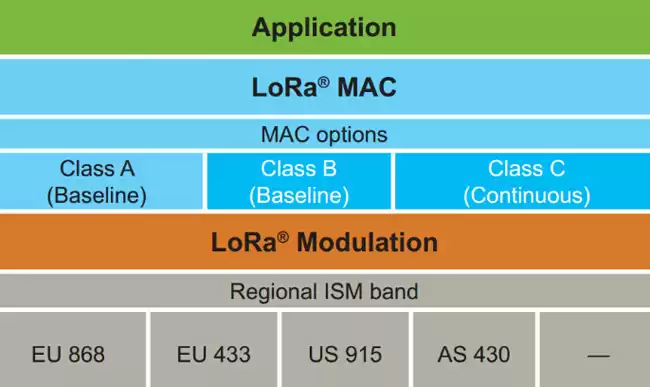

Diagramm der Protokollhierarchie

Beim Entwurf des Protokolls und der Netzwerkarchitektur berücksichtigt LoRaWAN mehrere Faktoren wie den Stromverbrauch des Knotens, die Netzwerkkapazität, die QoS, die Sicherheit und die Vielfalt der Netzwerkanwendungen.

2. LoRaWAN-Netzwerkarchitektur

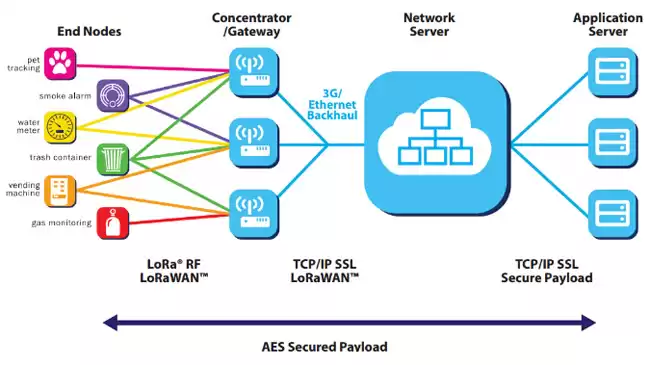

Lassen Sie uns aus technischer Sicht etwas verstehen. Das Folgende ist das Netzwerkarchitekturdiagramm im offiziellen Whitepaper der LoRa Alliance.

Es ist ersichtlich, dass eine LoRaWAN-Netzwerkarchitektur vier Teile umfasst: Terminal, Basisstation, NS (Netzwerkserver) und Anwendungsserver. Zwischen der Basisstation und dem Terminal wird eine sternförmige Netzwerktopologie angewendet. Aufgrund der Langstreckeneigenschaften von LoRa kann zwischen ihnen eine Single-Hop-Übertragung verwendet werden. Im Terminalbereich sind 6 typische Anwendungen aufgeführt. Es gibt ein Detail. Sie werden feststellen, dass der Endknoten gleichzeitig an mehrere Basisstationen senden kann. Die Basisstation leitet die LoRaWAN-Protokolldaten zwischen dem NS und dem Terminal weiter und überträgt die LoRaWAN-Daten über die LoRa-Hochfrequenzübertragung bzw. TCP/IP.

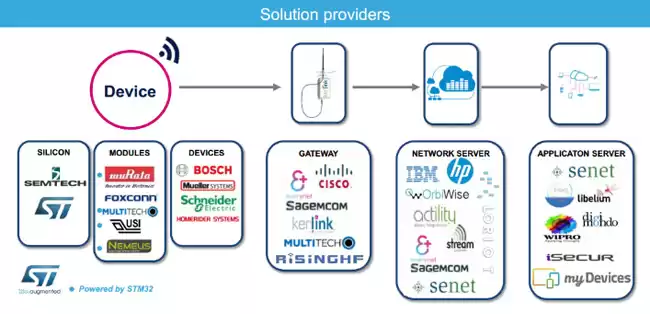

Werfen wir einen Blick auf diese Netzwerkarchitektur in Verbindung mit der Branchenökologie unten, damit jeder ein tieferes Verständnis erlangen kann.

3. Überblick über die Vereinbarung

- Klassifizierung von Endknoten

In der Einleitung zu Beginn haben wir gesehen, dass in der Vereinbarung drei Arten von Endgeräten spezifiziert sind, Klasse A/B/C, und diese drei Arten von Geräten grundsätzlich alle Anwendungsszenarien des Internets der Dinge abdecken. Für Ihre Bequemlichkeit ist ein Tisch vorbereitet.

| KLASSE | Einführung | Schlechtes Timing | Anwendungsszenario |

| A („alle“) | Terminals der Klasse A verwenden das ALOHA-Protokoll, um Daten auf Abruf zu melden. Nach jedem Uplink folgen zwei kurze Downlink-Empfangsfenster, um eine bidirektionale Übertragung zu erreichen. Diese Betriebsart ist die energieeffizienteste. | Sie müssen warten, bis das Terminal Daten meldet, bevor Sie Daten an das Terminal senden. | Mülleimerüberwachung, Rauchmelder, Gasüberwachung usw. |

| B („Leuchtfeuer“) | Zusätzlich zum zufälligen Empfangsfenster der Klasse A öffnet das Terminal der Klasse B das Empfangsfenster zum angegebenen Zeitpunkt. Damit das Terminal das Empfangsfenster innerhalb einer bestimmten Zeit öffnen kann, muss das Terminal einen zeitsynchronisierten Beacon vom Gateway empfangen. | Daten können in einem festen Empfangsfenster an das Terminal geliefert werden, und die Lieferverzögerung erhöht sich. | Ventilgesteuerter Wassergaszähler |

| C („kontinuierlich“) | Grundsätzlich hält das Klasse-C-Terminal das Empfangsfenster ständig geöffnet und schließt es beim Senden nur kurzzeitig. Terminals der Klasse C verbrauchen mehr Strom als Terminals der Klassen A und B. | Da sich das Terminal im Dauerempfangszustand befindet, können jederzeit Daten an das Terminal gesendet werden. | Steuerung von Straßenlaternen usw. |

- Uplink- und Downlink-Übertragung von Endknoten

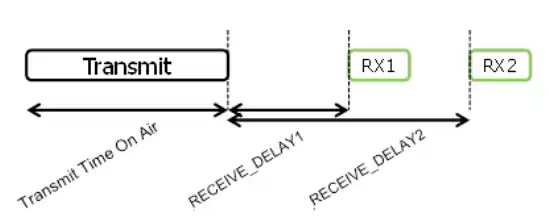

Dies ist das Sequenzdiagramm von Uplink und Downlink der Klasse A. Derzeit startet das Empfangsfenster RX1 im Allgemeinen 1 Sekunde nach dem Uplink und das Empfangsfenster RX2 startet 2 Sekunden nach dem Uplink.

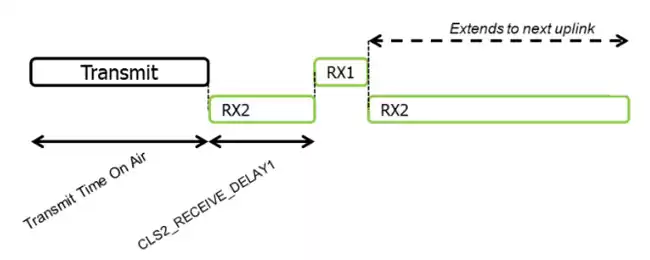

Klasse C und A sind grundsätzlich gleich, außer dass Klasse A im Ruhezustand das Empfangsfenster RX2 öffnet.

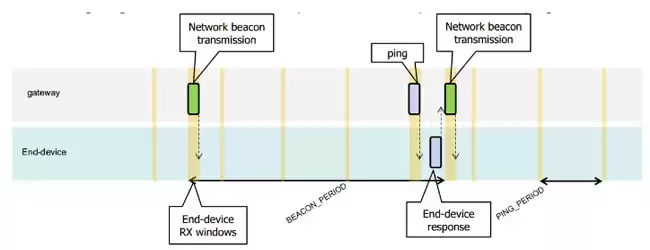

Das Zeitfenster der Klasse B ist komplizierter. Es verfügt über einen synchronen Zeitschlitz-Beacon und einen Ping-Zeitschlitz mit festem Empfangsfenster. In diesem Beispiel beträgt die Beacon-Periode 128 Sekunden und die Ping-Periode 32 Sekunden.

- Screening von Endknoten

Nachdem Sie die Grundkonzepte verstanden haben, können Sie verstehen, wie Knoten funktionieren. Vor dem offiziellen Senden und Empfangen von Daten muss das Terminal zunächst dem Netzwerk hinzugefügt werden.

Es gibt zwei Screening-Methoden: Over-the-Air-Aktivierung (OTAA) und Aktivierung durch Personalisierung (ABP).

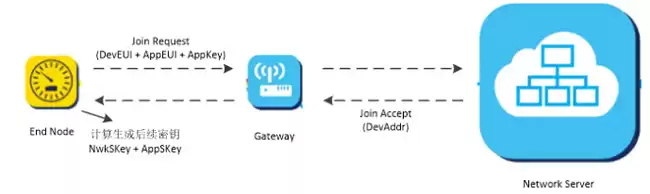

Kommerzielle LoRaWAN-Netzwerke folgen grundsätzlich dem OTAA-Aktivierungsprozess, sodass die Sicherheit gewährleistet werden kann. Diese Methode muss die drei Parameter DevEUI, AppEUI und AppKey vorbereiten.

DevEUI ist eine weltweit eindeutige ID ähnlich IEEE EUI64, die ein eindeutiges Endgerät identifiziert. Sie entspricht der MAC-Adresse des Geräts.

AppEUI ist eine weltweit eindeutige ID ähnlich IEEE EUI64, die einen eindeutigen Anwendungsanbieter identifiziert. Beispielsweise verfügt jede Anwendung zur Mülleimerüberwachung, jede Rauchmelderanwendung usw. über eine eigene eindeutige ID.

AppKey wird dem Terminal vom Eigentümer der Anwendung zugewiesen.

Nachdem das Terminal den Netzwerkbeitrittsprozess initiiert hat, sendet es einen Befehl zum Hinzufügen zum Netzwerk. Nachdem der NS (Netzwerkserver) die Richtigkeit bestätigt hat, antwortet er dem Terminal und weist die Netzwerkadresse DevAddr (32-Bit-ID) zu. Beide Parteien verwenden die relevanten Informationen in der Netzwerkantwort und AppKey generiert die Sitzungsschlüssel NwkSKey und AppSKey, die zum Verschlüsseln und Überprüfen von Daten verwendet werden.

Wenn die zweite Screening-Methode, also die ABP-Aktivierung, verwendet wird, ist sie relativ einfach und unhöflich. Konfigurieren Sie direkt die drei endgültigen Kommunikationsparameter von LoRaWAN: DevAddr, NwkSKey und AppSKey. Der Beitrittsprozess ist nicht mehr erforderlich. In diesem Fall kann das Gerät Anwendungsdaten direkt senden.

- Senden und Empfangen von Daten

Nach dem Hinzufügen des Netzwerks werden die Anwendungsdaten verschlüsselt.

LoRaWAN legt fest, dass es zwei Arten von Datenrahmen gibt: Bestätigt oder Unbestätigt, also den Typ, der eine Antwort erfordert, und den Typ, der keine Antwort erfordert. Der Hersteller kann den geeigneten Typ entsprechend den Anforderungen der Anwendung auswählen.

Darüber hinaus ist aus der Einleitung ersichtlich, dass eine wichtige Überlegung zu Beginn des LoRaWAN-Designs darin besteht, die Anwendungsvielfalt zu unterstützen. Neben der Verwendung von AppEUI zur Aufteilung von Anwendungen kann der FPort-Anwendungsport auch zur separaten Verarbeitung von Daten während der Übertragung verwendet werden. Der Wertebereich von FPort liegt zwischen 1 und 223 und wird von der Anwendungsschicht angegeben.

- ADR-Mechanismus

Wir wissen, dass es bei der LoRa-Modulation ein Konzept des Spreading-Faktors gibt. Unterschiedliche Ausbreitungsfaktoren haben unterschiedliche Übertragungsentfernungen und Übertragungsraten und wirken sich nicht gegenseitig auf die Datenübertragung aus.

Um die LoRaWAN-Netzwerkkapazität zu erweitern, ist im Protokoll ein LoRa-Ratenanpassungsmechanismus (Adaptive Data Rate-ADR) vorgesehen. Geräte mit unterschiedlichen Übertragungsentfernungen nutzen je nach Übertragungsbedingungen die schnellstmögliche Datenrate. Dadurch wird auch die gesamte Datenübertragung effizienter.

- MAC-Befehle

Um den Anforderungen des Netzwerkmanagements gerecht zu werden, ist im Protokoll eine Reihe von MAC-Befehlen vorgesehen, um die relevanten Parameter des Netzwerks zu ändern. Beispielsweise die Verzögerung des Empfangsfensters, die Geräterate usw. Im eigentlichen Bewerbungsprozess wird es in der Regel selten involviert und vorübergehend ignoriert.

Das Obige ist die grundlegende Übersicht über LoRaWAN. Ich glaube, dass jeder ein tieferes Verständnis von LoRaWAN haben sollte. In den nächsten Jahren werden verschiedene Bereiche des Internets der Dinge in LoRaWAN weit verbreitet sein, und auch in tatsächlichen Projekten können einige neue Probleme auftreten. Aber das ist nur ein Prozess. Wenn Sie sich Ärger sparen möchten, können Sie die von einigen LoRa-Modulherstellern entwickelten seriellen LoRaWAN-Module verwenden. Diese Module stellen einfache serielle AT-Befehle bereit, die sehr komfortabel zu verwenden sind.

+86-755-23080616

+86-755-23080616

sales@nicerf.com

sales@nicerf.com

Website: https://www.nicerf.com/

Adresse: 309-314, 3/F, Gebäude A, Hongdu-Geschäftsgebäude, Zone 43, Baoan Dist, Shenzhen, China

German

German